Apache Solr是一个开源搜索服务引擎,Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现。

近日,奇安信CERT监测到 Apache Solr 代码执行漏洞,Apache Solr 默认配置下存在服务端请求伪造漏洞,当Solr以cloud模式启动且可出网时,远程攻击者可利用此漏洞在目标系统上执行任意代码。鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

| 漏洞名称 | Apache Solr 代码执行漏洞 | ||

| 公开时间 | 2021-03-24 | 更新时间 | 2023-04-15 |

| CVE编号 | 暂无 | 其他编号 | QVD-2021-11381

CNVD-2023-27598 |

| 威胁类型 | 代码执行 | 技术类型 | 服务端伪造请求 |

| 厂商 | Apache | 产品 | Solr |

| 风险等级 | |||

| 奇安信CERT风险评级 | 风险等级 | ||

| 高危 | 蓝色(一般事件) | ||

| 现时威胁状态 | |||

| POC状态 | EXP状态 | 在野利用状态 | 技术细节状态 |

| 未发现 | 未发现 | 未发现 | 已公开 |

| 漏洞描述 | Apache Solr 默认配置下存在服务端请求伪造漏洞,当Solr以cloud模式启动且可出网时,远程攻击者可利用此漏洞在目标系统上执行任意代码。 | ||

| 影响版本 | 8.10.0 | ||

| 不受影响版本 | Apache Solr >= 9.2.0

Apache Solr |

||

| 其他受影响组件 | 无 | ||

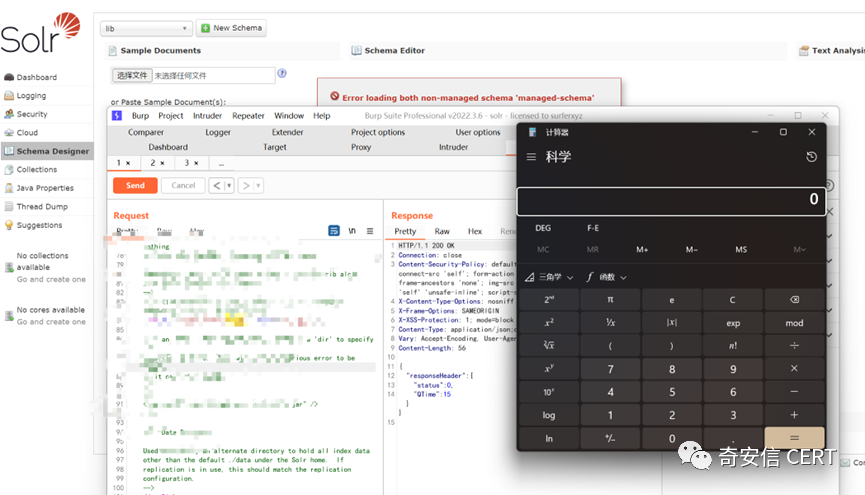

奇安信CERT已成功复现该漏洞,截图如下:

威胁评估

| 漏洞名称 | Apache Solr 代码执行漏洞 | |||

| CVE编号 | 暂无 | 其他编号 | QVD-2021-11381 | |

| CVSS 3.1评级 | 高危 | CVSS 3.1分数 | 8.6 | |

| CVSS向量 | 访问途径(AV) | 攻击复杂度(AC) | ||

| 网络 | 低 | |||

| 用户认证(Au) | 用户交互(UI) | |||

| 无 | 不需要 | |||

| 影响范围(S) | 机密性影响(C) | |||

| 不改变 | 高 | |||

| 完整性影响(I) | 可用性影响(A) | |||

| 低 | 高 | |||

| 危害描述 | 当Solr以cloud模式启动且可出网时,远程攻击者可利用此漏洞在目标系统上执行任意代码。 | |||

处置建议

目前官方已发布安全更新,受影响用户可以更新到 Apache Solr 9.2.0 及以上版本。

不要将Apache Solr开放在公网或配置Solr身份校验。

配置Solr身份校验:在security.json启用身份验证插件,代码示例:

{"authentication" : {"class":"class.that.implements.authentication"},"authorization": {"class":"class.that.implements.authorization"}}

在SolrCloud模式下需要将security.json上传到ZooKeeper。以下命令在上传文件时将其写入文件:

>server/scripts/cloud-scripts/zkcli.sh -zkhost localhost:2181 -cmd put /security.json "{"authentication":{"class":"org.apache.Solr.security.KerberosPlugin"}}"在独立模式下需要创建security.json并将其放在$SOLR_HOME安装目录中。

参考链接:https://Solr.apache.org/guide/6_6/authentication-and-authorization-plugins.html

参考资料

[1]https://blog.noah.360.net/apache-Solr-rce/

[2]https://Solr.apache.org/guide/6_6/authentication-and-authorization-plugins.html

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表GetTrust立场,转载目的在于传递更多信息。如有侵权,请联系删除。

2020年8月10日,国家密码管理局发布了《商用密码管理条例(修订草案征求意见稿)》(以下简称《条例》(征求意见稿)),对1999年发布并生效的《商用密码管理条例》进行全面修订。在此之前,2019年10月26日颁布的《中华⼈民共和国密码法》对我国商用密码管理制…